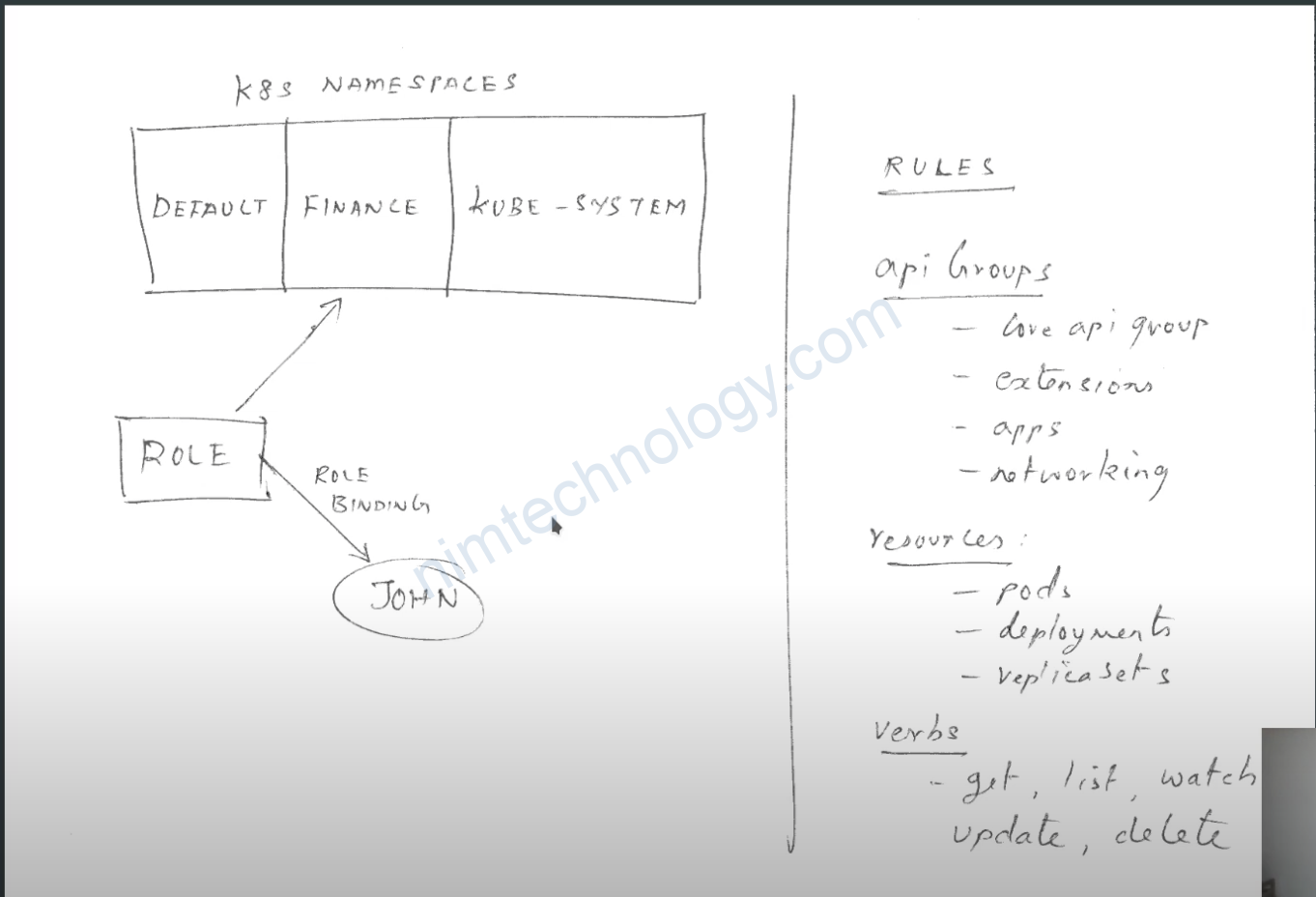

Có thể anh em có làm việc với Kubernetes kha khá.

Nhưng khi đúng đến RBAC thì có thể anh em của chúng ta sẽ khá lúng túng.

Mình xin phép node lại mốt số thứ.

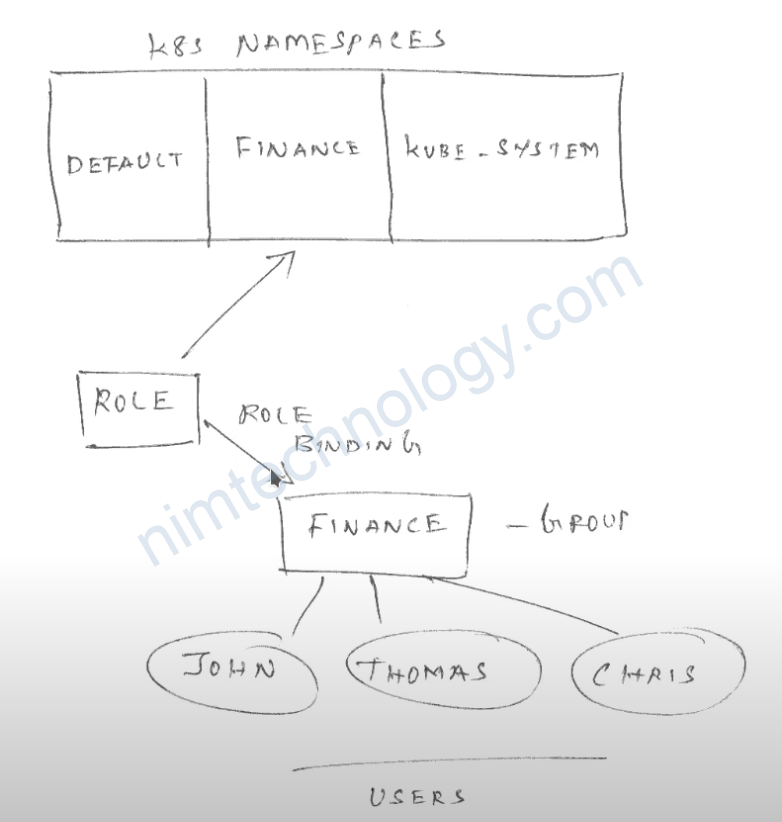

Ảnh trên thì bạn sẽ thấy Ông John này sẽ có quyền tác động lên namespace: FINANCE.

John sẽ thêm xoá, sửa, list của pods, deployments, replicasets.

Ngoài ra thì anh còn bảo là chúng ta có thể tạo ra 1 group FINANCE và group nãy sẽ chỉ action trên Namespace FINANCE.

giờ chúng ta sẽ tạo namespace:

root@k8s-master-cluster2:~# kubectl create ns finance

namespace/finance created

root@k8s-master-cluster2:~# kubectl get ns

NAME STATUS AGE

default Active 33m

finance Active 7s

kube-node-lease Active 33m

kube-public Active 33m

kube-system Active 33m

1) Practice RBAC with User

https://github.com/justmeandopensource/kubernetes/blob/master/docs/create-user-certificates.md

1.1) Gen .crt and .key

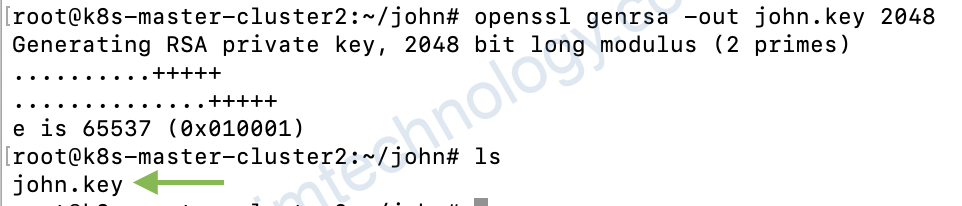

Generating private key for John (john.key)

openssl genrsa -out john.key 2048

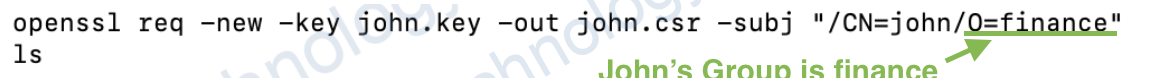

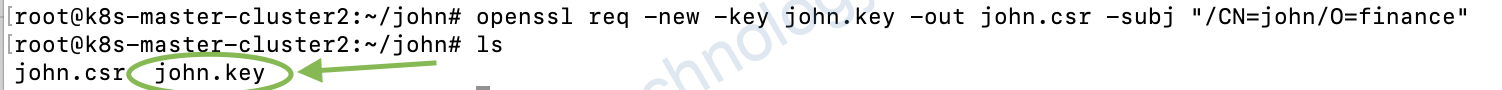

Generating certificate signing request (john.csr)

openssl req -new -key john.key -out john.csr -subj "/CN=john/O=finance"

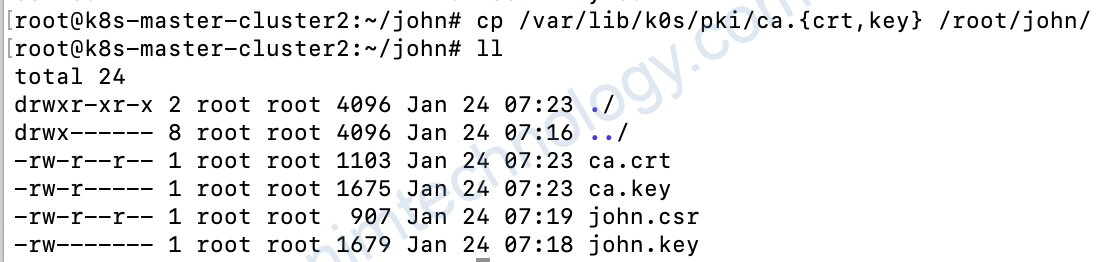

Copy kubernetes ca certificate and key

Do bước này mình sài k0s để cài k8s nên là mình làm như sau:

cp /var/lib/k0s/pki/ca.{crt,key} /root/john/

với k8s khác thì mình thấy ở đây:

/etc/kubernetes/pki/ca.{crt,key} /root/john/

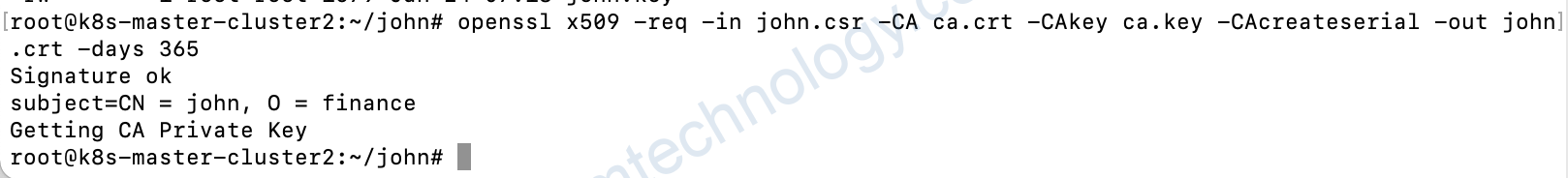

Sign the certificate using certificate authority

openssl x509 -req -in john.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out john.crt -days 365

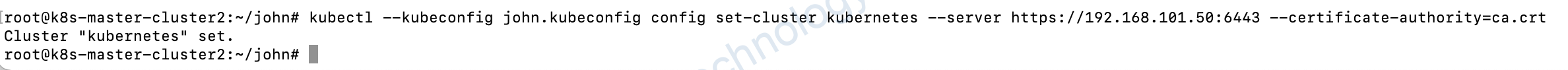

1.2) Gen kubeconfig

kubectl --kubeconfig john.kubeconfig config set-cluster kubernetes --server https://192.168.101.50:6443 --certificate-authority=ca.crt

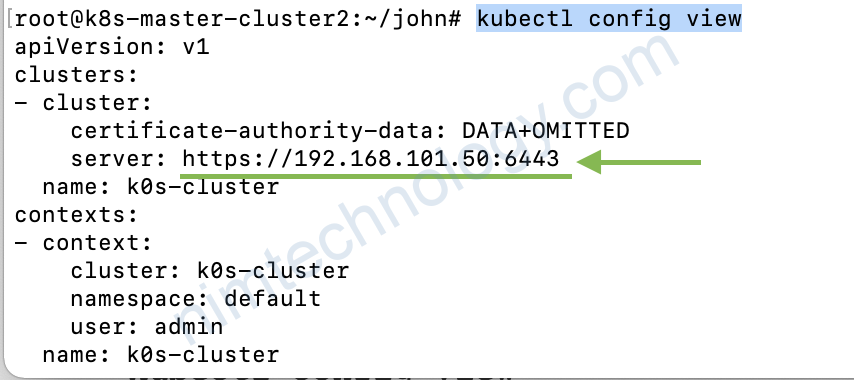

nếu bạn ko nhớ –server của mình là gì thìkubectl config view

kubectl --kubeconfig john.kubeconfig config set-credentials john --client-certificate=/root/john/john.crt --client-key=/root/john/john.key

kubectl --kubeconfig john.kubeconfig config set-context john-kubernetes --cluster kubernetes --namespace finance --user john

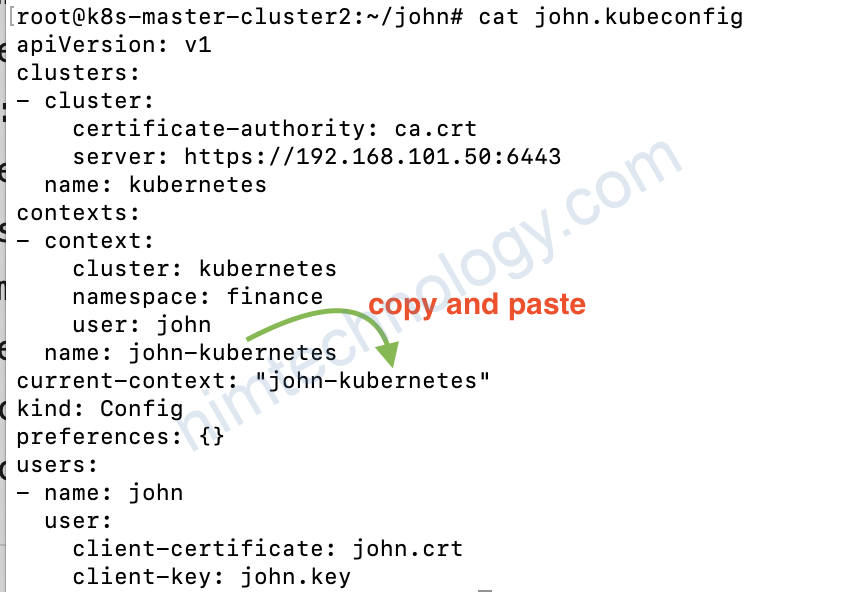

Lúc này chúng ta được file “john.kubeconfig”

root@k8s-master-cluster2:~/john# cat john.kubeconfig

apiVersion: v1

clusters:

- cluster:

certificate-authority: ca.crt

server: https://192.168.101.50:6443

name: kubernetes

contexts:

- context:

cluster: kubernetes

namespace: finance

user: john

name: john-kubernetes

current-context: ""

kind: Config

preferences: {}

users:

- name: john

user:

client-certificate: john.crt

client-key: john.key

với format kubeconfig ở trên thì có 1 điểm yếu là bạn cấp cho người khác sẽ khá khó khăn

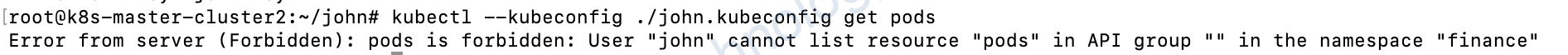

khi đó bạn gõ:kubectl --kubeconfig ./john.kubeconfig get pods

bạn nhận về 1 thông báo:

The connection to the server localhost:8080 was refused – did you specify the right host or port?

mình cũng bảo. ủ mình config server rồi mà.????

là bạn bị chặn he!

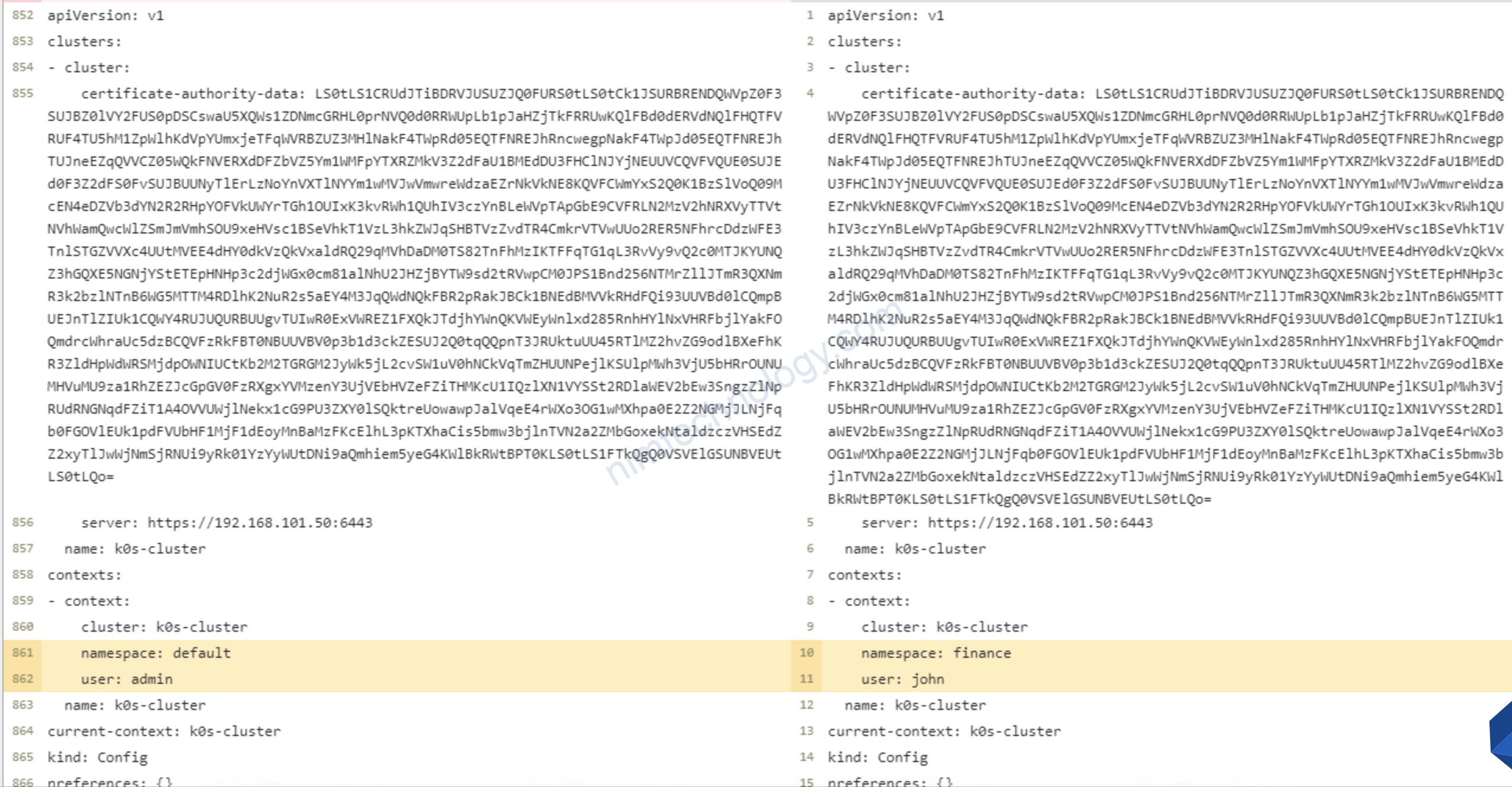

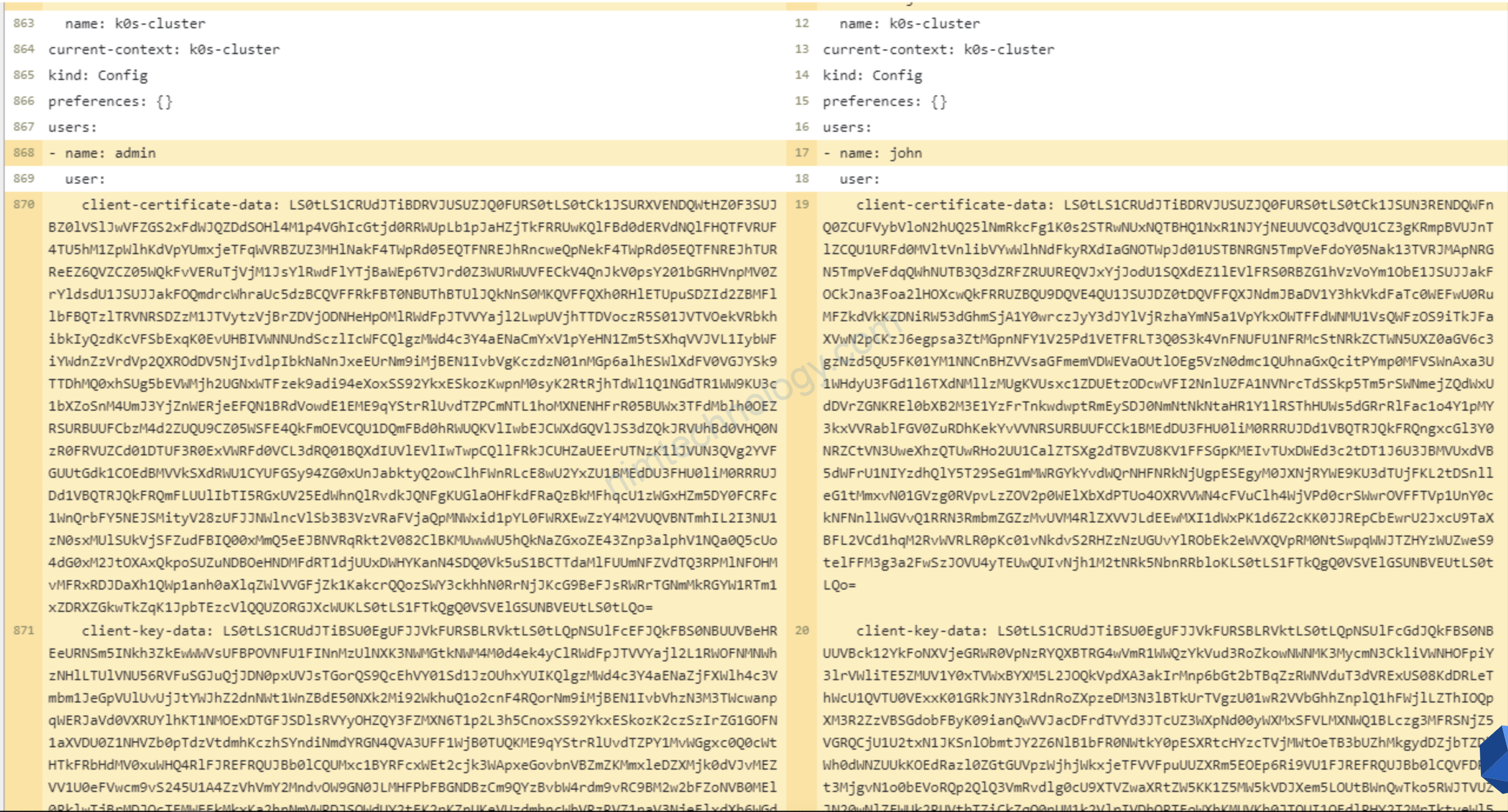

Để dễ dàng trong việc chia sẽ file kubeconfig thì chúng ta sẽ muộn template của kubeconfig admin đồ!

rm -f john.kubeconfig

root@k8s-master-cluster2:~# cp ~/.kube/config /root/john/john.kubeconfigMính sẽ show cho bạn thấy các phần cần thay đổi:

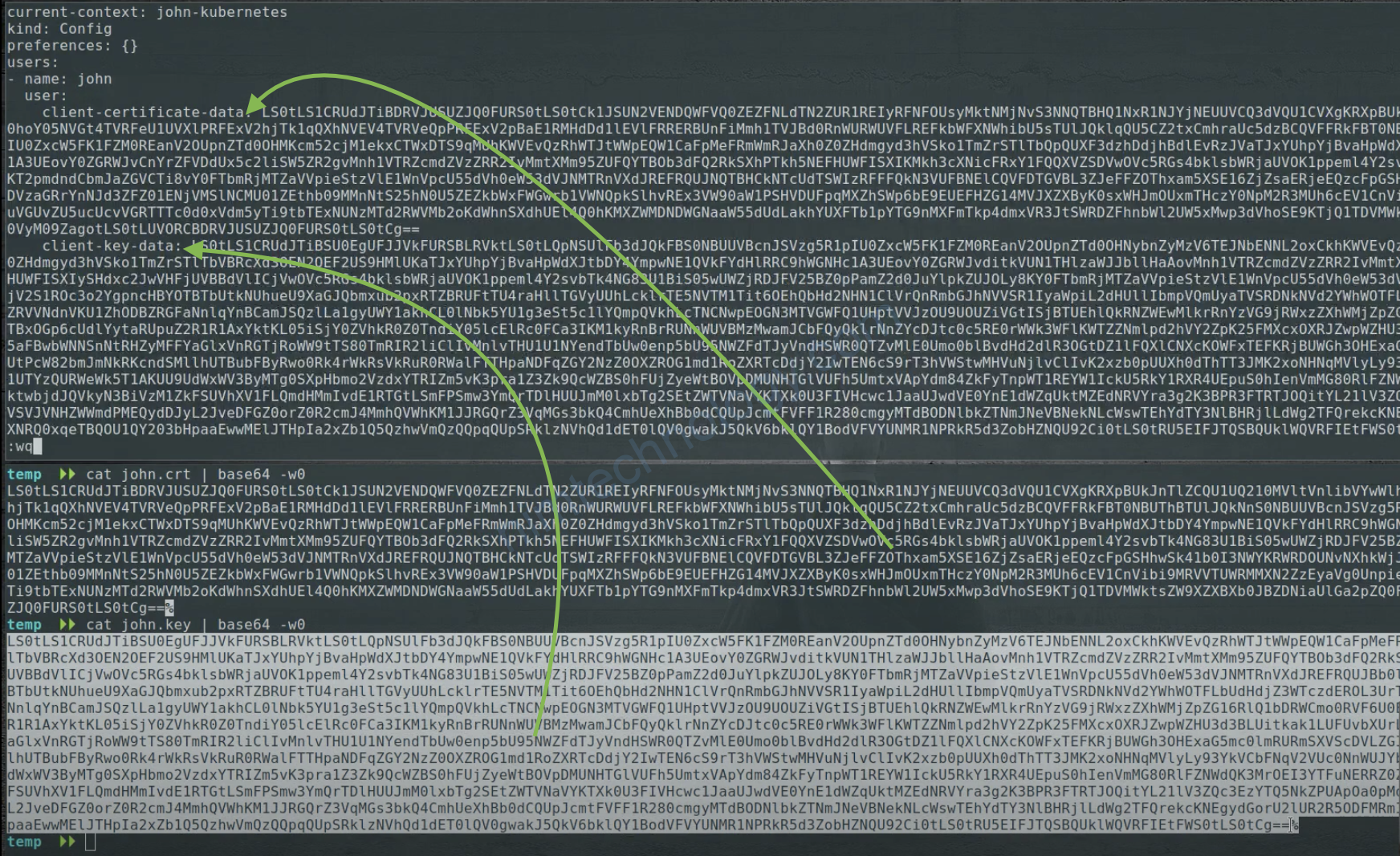

cat john.crt | base64 -w0

cat john.key | base64 -w0

1.3) create BRAC for User

Giờ chúng ta cần tạo role

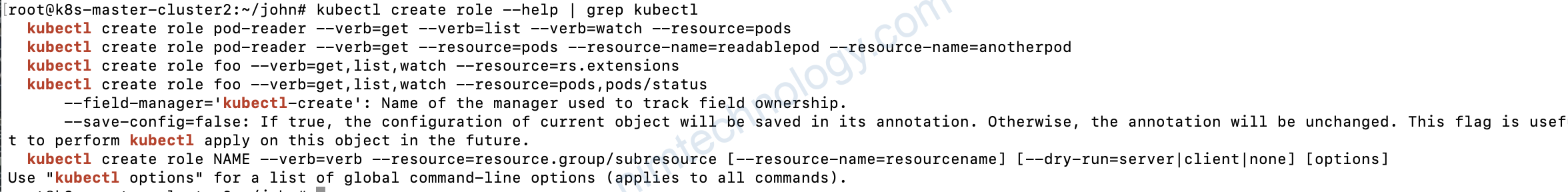

kubectl create role --help | grep kubectl

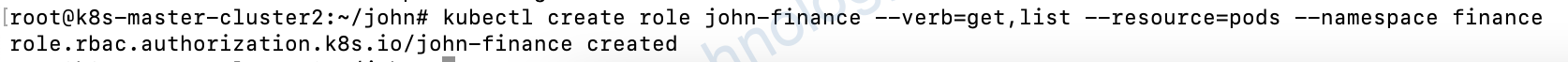

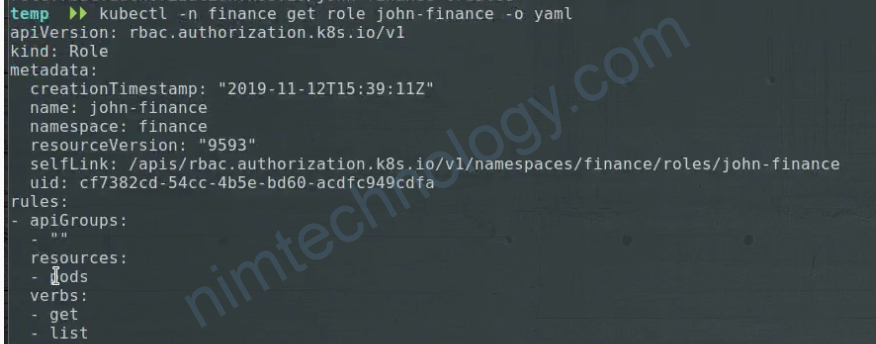

kubectl create role john-finance --verb=get,list --resource=pods --namespace finance

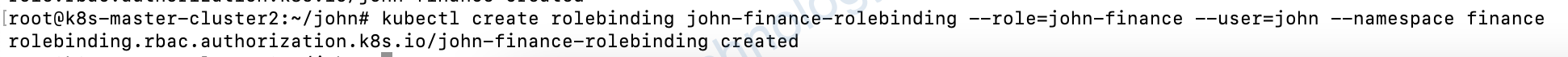

kubectl create rolebinding john-finance-rolebinding --role=john-finance --user=john --namespace finance

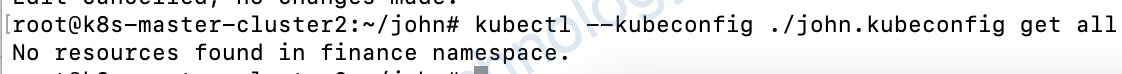

Khi này thì anh/em có thể get pod được rồi

root@k8s-master-cluster2:~/john# kubectl --kubeconfig ./john.kubeconfig get pods

No resources found in finance namespace.

Giờ chúng ta get thứ pods của 1 namespace khác xem sao?

kubectl --kubeconfig ./john.kubeconfig get pods -n kube-system

Error from server (Forbidden): pods is forbidden: User "john" cannot list resource "pods" in API group "" in the namespace "kube-system"

Hoặc giờ chúng ta thử get service:

root@k8s-master-cluster2:~/john# kubectl --kubeconfig ./john.kubeconfig get svc

Error from server (Forbidden): services is forbidden: User "john" cannot list resource "services" in API group "" in the namespace "finance"

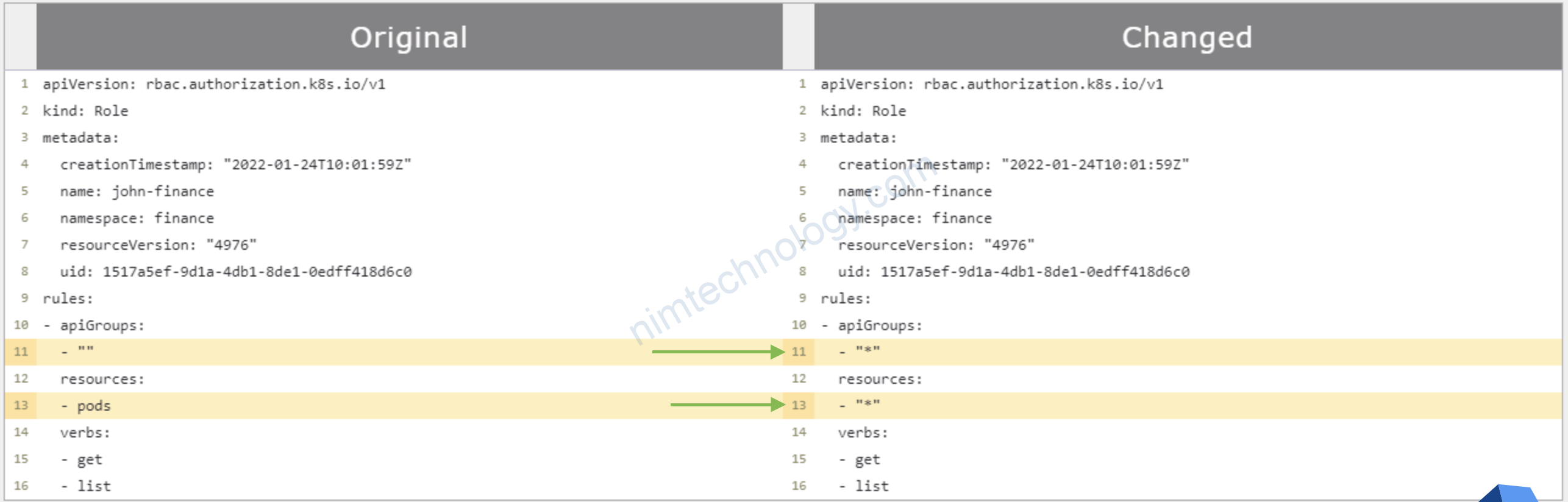

Giờ mình sẽ sửa cho get all luôn he:

kubectl -n finance edit role john-finance

và save lại nhé!

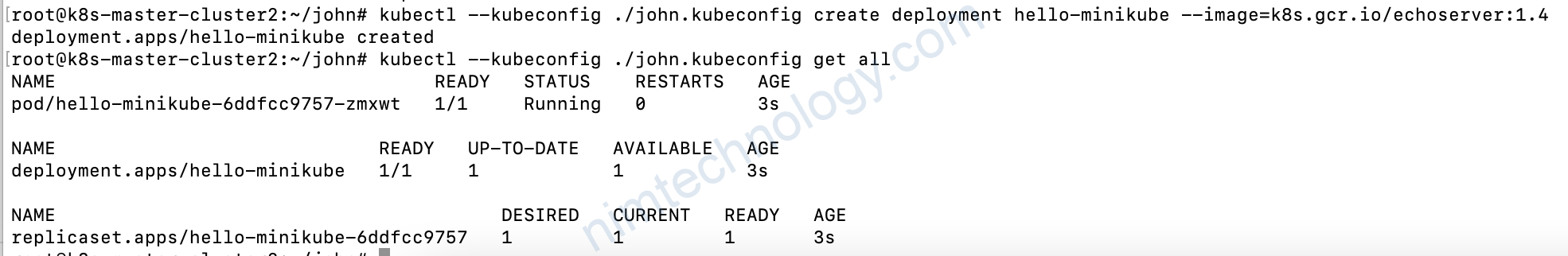

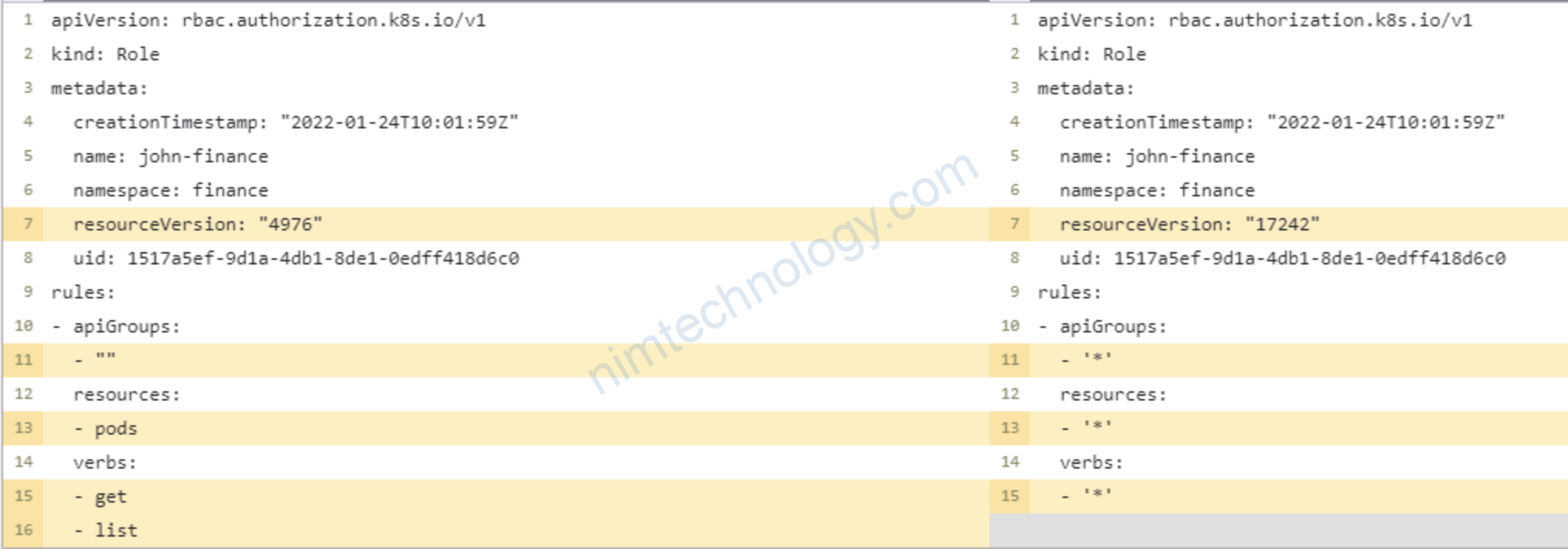

giờ bạn mà muốn deploy trên namespace này bằng User: John

kubectl -n finance edit role john-finance

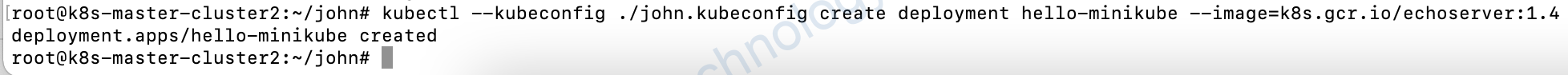

Giờ bạn thử deploy:

kubectl --kubeconfig ./john.kubeconfig create deployment hello-minikube --image=k8s.gcr.io/echoserver:1.4

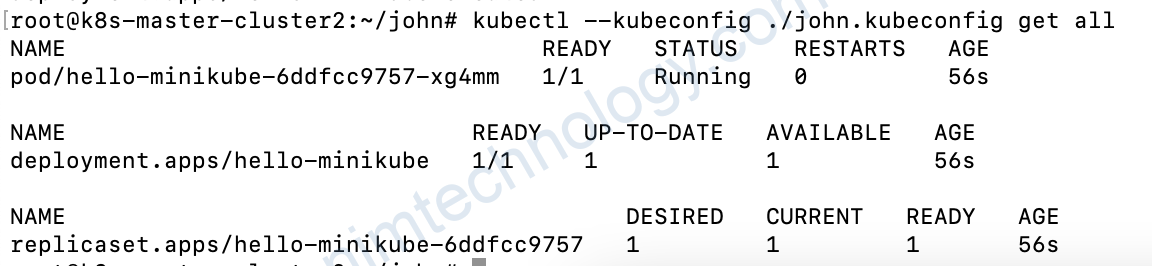

kubectl --kubeconfig ./john.kubeconfig get all

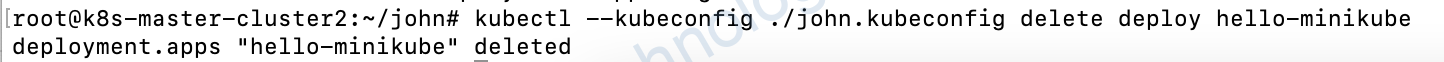

kubectl --kubeconfig ./john.kubeconfig delete deploy hello-minikube

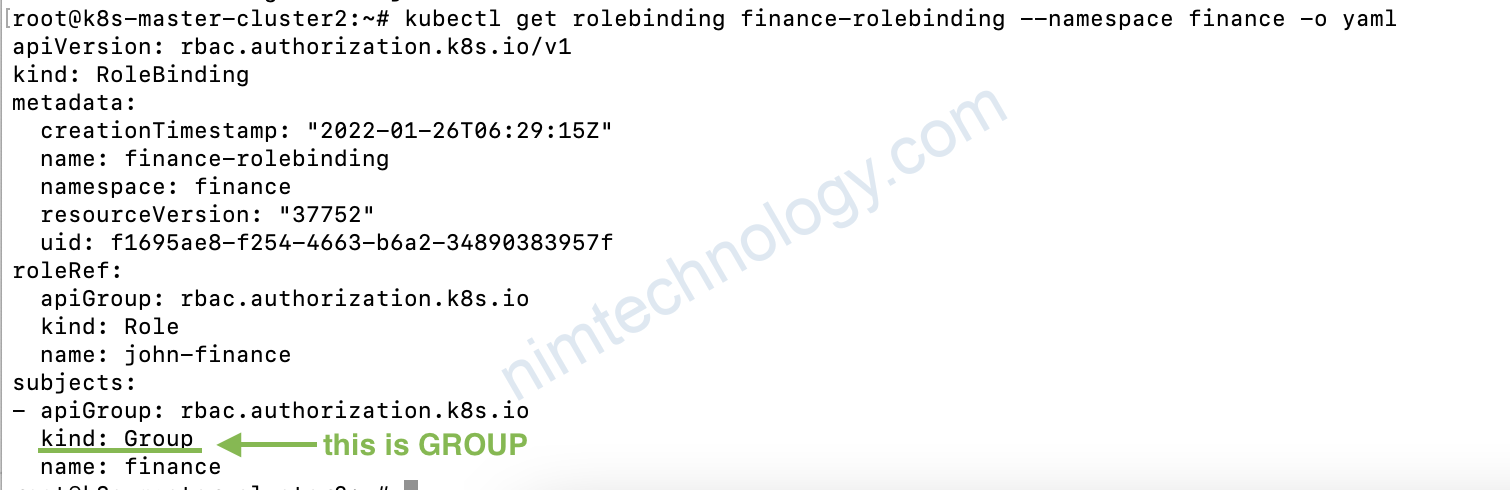

2) Practice RBAC with Group

OK giờ chúng ta test RBAC với USER được òi.

giờ test với GROUP sem sao?

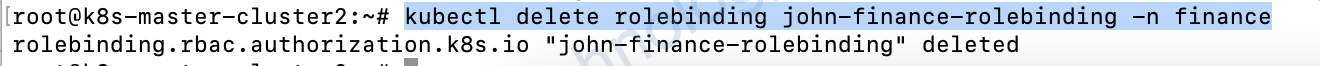

kubectl delete rolebinding john-finance-rolebinding -n finance2.1) create BRAC for Group

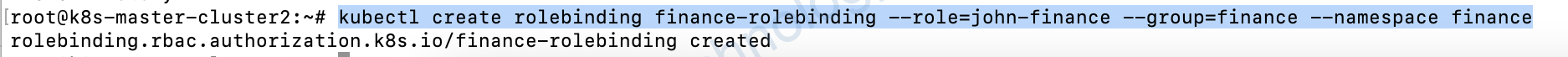

kubectl create rolebinding finance-rolebinding --role=john-finance --group=finance --namespace finance

kubectl get rolebinding finance-rolebinding --namespace finance -o yaml